ArrayFormula 는 영역의 내용을 그대로 참조할 수 있다.

importrange 함수는 다른 파일(스프레드시트)의 영역을 참조하는데, limit 가 걸려있고, 느리므로 별로 안 좋아한다.

ArrayFormula 를 이용해 다른 view 를 구성하는 것이 필요한 경우 사용 가능하다.

A, B, C 컬럼 중 A, C 만 연속해서 활용해야할 때 좋다.

더더욱 좋은 것은 문자열의 가공이 가능하다는 것이다.

=ArrayFormula(if('sheet'!V3:X="",,left('sheet'!V3:X,19)))

V3 행부터 X 행 전체 내용을 가져오는데, 비어있지 않다면(내용이 있다면) LEFT 함수를 거쳐 출력하는 것이다.

원래 내용은 20자인데, 별로 안 예쁘게 출력될 때, 새로운 view를 구성하면서 문자열을 자르고 출력시킬 수 있다.

또다른 활용으로는 index 와 row 를 이용한 순서 바꾸기(reverse) 이다.

=INDEX(ArrayFormula('sheet'!B$2:B),COUNTA(ArrayFormula('sheet'!$B$2:$B))-ROW()+2,1)

해당 예제는 2행 부터 시작되는 경우이고, arrayformula를 사용하는 시트도 2행부터 시작하여 내용을 맞췄다.

C 컬럼의 경우 그대로 복사하면, 옆의 행을 참조하도록 상대 주소가 반영된다.

3행의 경우도 전체 참조내용에서 row 함수에 의해 index 가 반전되므로 역정렬된 데이터를 볼 수 있다.

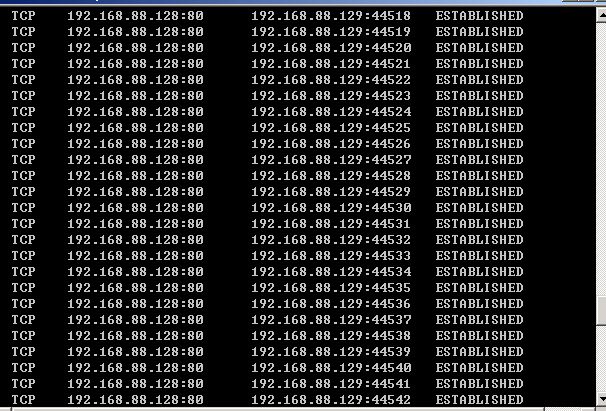

구글 form의 고질적인 문제(아래로 쌓이면 내용 확인을 위해 스크롤)가 있어 찾아봤다.

댓글 달기