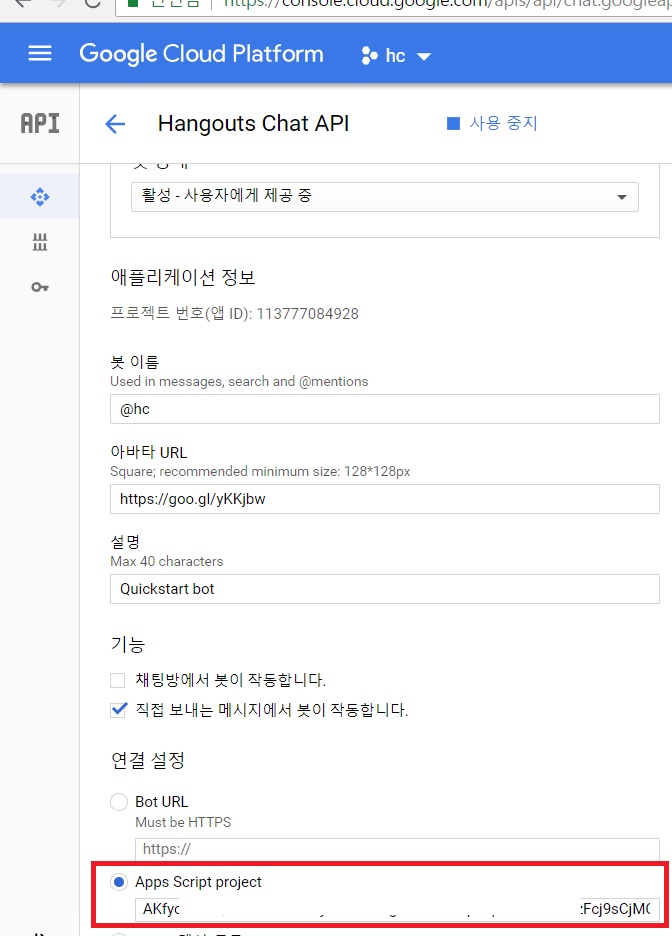

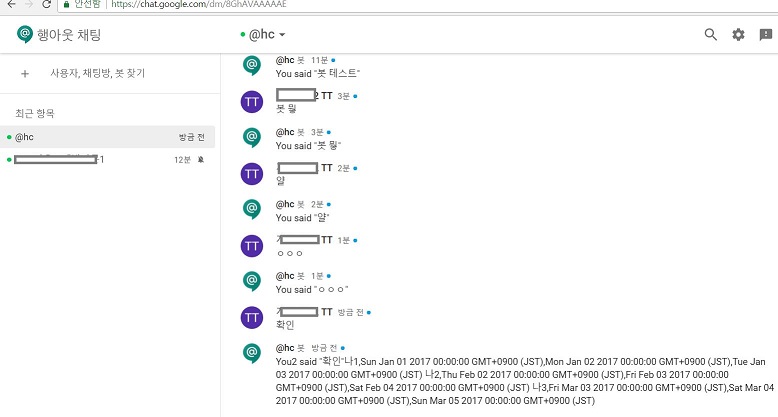

아무리 찾아도 change management 에서 할당 가능한 team과 person 이 helpdesk 에서 목록으로 출력되지 않는다.

역할 등이 해당 업무에 적합한 contact 들이 없어서 그런 것으로 추정했다.

Service management 에서 Delivery Models 를 임으로 추가하여 할당할 수 있는 team 과 person 이 출력되도록 했다.

기능은 매우 많고, DB 사용에 따른 메모리 소모도 큰데, 어떻게 효율적으로 사용할지는 고민해 봐야겠다.

* Delivery model 임의 추가(모를 땐, 입력하고 보는 것이다.)

댓글 달기